なぜセキュリティを意識しなければならないか?

By 横浜の登録セキュリティプレゼンター

- それは、ホームページの脆弱性をついた改ざんが後を絶たないから

セキュリティを意識すること

ITの世界ではセキュリティを意識することは、

よくあることで、

気を付けなければならない

あたり前のことなのです。

ただ、このようなこと(技術論的なことも含め)は、

専門家でない限り、知りようのないことでもあります。

ホームページのセキュリティ対策

(本来であれば、)

ホームページを利用するユーザ

または、

ホームページを所有するサイトオーナーの・あなたにとって関係の無いこと

(どの様な技術が使われていようが)で、あれば良いのですが、

車を運転する人が、車のこと・構造を詳しく知る必要がないのと同じように、

飛行機に乗る人が、

どうして・あんな重いものが浮くのかなどを

心配しないで・身を任せられるのか、といった様なことと同じように

ネットを利用し

自分のホームページを立ち上げたりしても

ホームページの脆弱性など気にしなくて済めば良いのですが、

残念ながらネットの世界はそうではありません

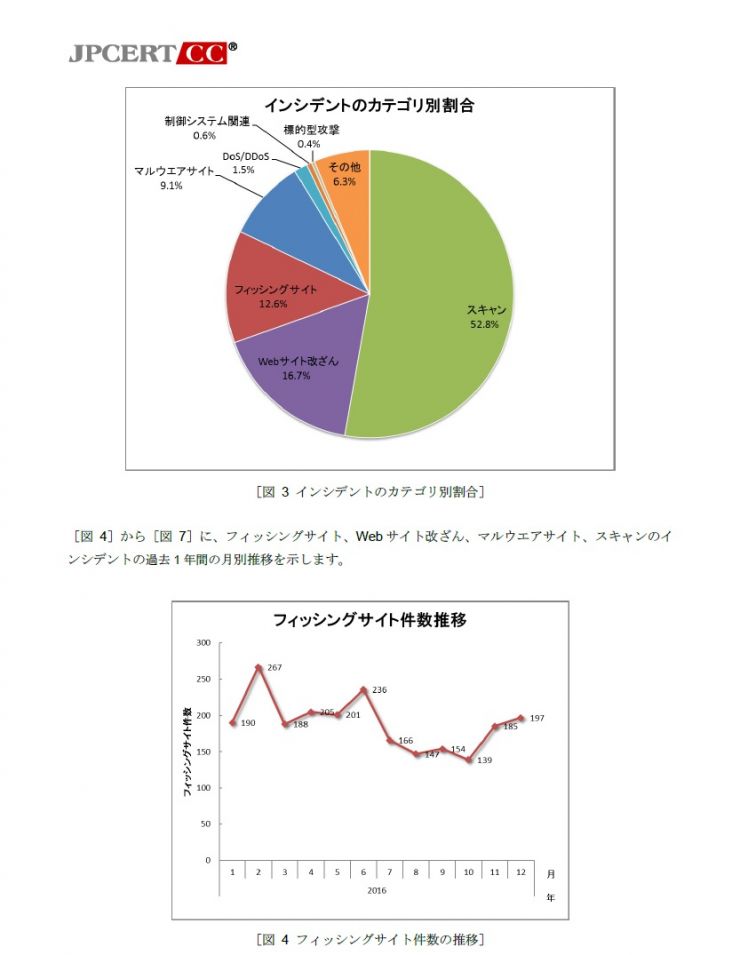

出典:JPCERT/CC(一般社団法人 JPCERTコーディネーションセンター)※01.

脆弱性のあるホームページは、攻撃者に改ざんされる恐れがあるのです

改ざんされたホームページを利用した

ユーザは自分の目的でないサイトに誘導されフィッシングされ

改ざんされたホームページの所有者(サイトオーナー)は、

自分の知らないところで

犯罪の片棒を担がされることになるのです。

そして、改ざんされたにもかかわらず

気づくことさえなく長期間放置されたままのサイトもあります

(後述:証拠画像。これらのサイトは間違いなく犯罪の片棒を担いでいます。)

なにを大げさなことと思うかもしれません。

脅かしている訳でもありません。

これは、紛れもない事実です。

改ざんされたホームページにアクセスした時に

セキュリティソフトが警告を出したもの

そして、筆者が「警告をお伝えした」にもかかわらず、(本気にしなかったのか?)

1年半以上も2つのサイト以外は、放置されたままです。

これらのサイトからセキュリティインシデント(事故)が起きているかどうかは不明ですが、

サイトオーナーはこれらの対策に責任があります(知らなかったでは済まされないのです。)

(ここまでくるとセキュリティに無関心というより、ご自分の仕事に対しても無責任です)

- サイトオーナーは利用者がフィッシングされないようにする責任があるのは言うまでもなく

- ご自分の本業が信用・信頼をなくす結果になることに気づいていない

のですから。

2017年1月から2月のかけてWordPressのバージョン4.7と4.7.1では、

全世界で155万超のサイトが改ざんされるセキュリティ事故が起きました。

対策バージョン4.7.2が(2017/02)に発表された。

ものの、この脆弱性の対象になったREST APIの不具合はさらに5件見つかり4.7.4(2017/04)で修正対応されたものの、もう脆弱性がなくなったとは言い切れません。

(しかも4.7、4.7.1のREST APIは、だれでも(ある程度の簡単なコード知識を持った人であれば)でサイト上のコンテンツを変更(改ざん)できてしまうため大変問題になったものです)。

いまでも被害を受けたまま(あるいは被害を受けている・いないにかかわらず)この様な大事なことがサイトオーナーに知らされる機会が無いといってもいいくらいの為、気づかず・更新されずに放置されているサイトがまだまだ多数見つかります。

もしこれらフィッシング被害が発生していれば完全に無法地帯、なんでもできてしまうといっても過言ではありません。

(もしあなたのサイトが改ざんを受け犯罪の踏み台にされてしまうと)

もう(ホームページの)終了(閉鎖)のお知らせなんてレベルでは済まされないのです。

特に、

WordPressの利用率が以上に高く

(10人のホームページオーナーがいたら内8人のサイトはWordPressと言える割合※04)

かつ、

常に新たな弱性が発見され、攻撃を受ける可能性が高い

今年(2018年)だけでも2018/08/31現在までに7回ものセキュリティ対策バージョンが公開されています。

しかも、最新バージョンに更新しているサイトは少なく、

ほとんどのサイトは、ホームページ開設時のままの古いバージョン

(3.7以降4.7まで(3.6以前はサポート対象外))であったり、

数回更新後?の(4.9.3:2018/02/07版)で、

自動アップデートを無効化していたり、

自動アップデートが効かないバージョンのまま(4.9.4アップデートは自動では行われない手動での対応が必要)であったりと、

ひどい状態です。

WordPressの各シリーズの最新バージョン(2018/08/31時点)がどのバージョンかは、別の記事を見ていただくこととして。

WordPressのサイトは常に最新バージョン(2018/08/31時点4.9.8)を保つことが大事です。

ここで、視点を変えて

WordPress以外でも起こりうる2つの脆弱性について

専門用語かつ紛らわしい2つの例で申し訳ないのですが、

お伝えしたいと思います。

クロスサイト・スクリプティング XSS(CSS)

1. 攻撃者がBさんの掲示板に罠を仕掛ける

2. A子さんがBさんの掲示板を見る

3. A子さんが罠のリンクが入ったページを表示されてリンクをクリックする

4. Bさんの掲示板からX社のウェブサイトに移って(クロス)、悪意を持った命令(スクリプト)を送ってしまう

5. 悪意を持った命令(スクリプト)がユーザのブラウザで実行され、偽のページが表示される

6. 偽ページにユーザがだまされて、個人情報などを攻撃者に送ってしまうユーザのブラウザ上でスクリプトが実行される

出典:IPA(情報処理推進機構※03)

クロスサイト・リクエスト・フォージェリ(CSRF)

1. 攻撃者がBさんの掲示板に罠を仕掛ける

2. A子さんがBさんの掲示板を見る(SNSログイン済み)

3. A子さんが罠のリンクが入ったページを表示されてリンクをクリックする

4. Bさんの掲示板からW社のウェブサイトに移って(クロス)、ユーザの要求を偽って(フォージェリ)、悪意を持って細工された要求(リクエスト)が送られる

結果、友達にのみ公開していた情報が全ての人に公開されてしまう

出典:IPA(情報処理推進機構※03)

※01. JPCERT/CCは、 コンピュータセキュリティの情報を収集し、インシデント対応の支援、コンピュータセキュリティ関連情報の発信などを行う一般社団法人 JPCERTコーディネーションセンター。

日本の代表的なCSIRT(※02)。

※02. CSIRT(Computer Security Incident Response Team、シーサート)とは、

コンピュータやネットワーク(特にインターネット)上で何らかの問題(主にセキュリティ上の問題)が起きていないかどうか監視すると共に、万が一問題が発生した場合にその原因解析や影響範囲の調査を行ったりする組織の総称。

※03.IPA: 独立行政法人情報処理推進機構

(英語名称Information-technology Promotion Agency, Japan)は、

日本におけるIT国家戦略を技術面、人材面から支えるために設立された。

経済産業省所管の中期目標管理法人たる独立行政法人。

情報処理振興事業協会の時代からコンピュータウイルスやセキュリティに関係する調査・情報提供を行ってきた。

また、中小コンピュータソフトベンダーの債務保証事業などのソフトウェア開発補助事業を行っている。

※04. WordPressの日本のWebサイトにおける利用率は、

異常に思える(82.8% 2018/08/31時点

https://w3techs.com/technologies/segmentation/cl-ja-/content_management

世界規模では、

世界シェアでもトップの31.7% 2018/08/31時点 https://w3techs.com/technologies/overview/content_management/all

関連記事ページ

関連記事 ➡ 保護されていません。と表示されない為に必要なこと

関連記事 ➡ SSL必要ない?本当ですか?

関連記事 ➡ SSL化必須です。あなたのお客様を守るために

関連記事 ➡ ホームページのSSL化必須お客様に、あなたも

関連記事 ➡ Googleの警告は常時SSL化を標準対応にすること

関連記事 ➡ Googleが警告する危険なSSL未対応サイト

関連記事 ➡ 脆弱性対策していますか?あなたのホームページ

関連記事 ➡ 改ざんの危険性がイッパイあなたのサイト大丈夫?

関連記事 ➡ 警告あなたのホームぺージ早急に2つの脆弱性対応が必要

関連記事 ➡ 無償ツールでチェックが重要です。あなたのパソコン

関連記事 ➡ 要対策 「情報セキュリティ10大脅威 2018」

関連記事 ➡ WORDPRESSホームページの6つの課題

関連記事:驚愕WordPressサイトでの脆弱性対策意識の低さ

2019/06/18 20:51

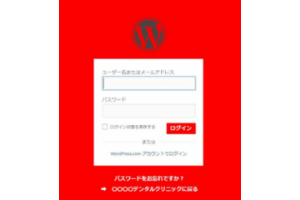

これはホームページオーナーのせい(所為)ではないのだけれども! 2つの区の人口合計が、約37万人の地位の歯医者さんのホームページを調査してみました。 106ホームページの内、実に43がWordPressで制作されている そして、WordPressのログイン画面を公開している(守っていない)サイトが27もあり、さらにその中の20サイトが、ユーザー情報が丸見えの状態。WordPressのログイン画面を隠してはいるが、ユーザー情報が丸見えの状態のサイトが16サイトの中にも3サイトある。 ユーザー情報が丸見えということは、「パスワード」だけ突破できれば攻撃者はログインが可能なんです。 ログインできれば、改ざん、なりすまし、乗っ取りは、思うがまま、できてしまいます。 ブルートフォースアタック(総当たり攻撃)でパスワードを機械的に何度でも試せるわけですから、常に攻撃の対象になってしまっているということになります。 調査対象の母数が少ないと思われるかも知れないですが、これが事実です。 WordPressサイトは少しの知識があれば、簡単に作れてしまう為、セキュリティポリシーがない制作者が作ったホームページが増えてきたのかも知れません。 By 横浜の登録セキュリティプレゼンター

あなたのホームページで、以下の2つを試してみてください。

1. http://example.com/wp-login.php

2. http://example.com/wp-json/wp/v2/users

または、

http://example.com/hoge/wp-json/

※. example.comはあなたのURLに置き換えてください。

2019/06/19追記